「万が一」を考えた対策を!ランサムウェアの脅威と対策方法

ランサムウェアの概要

ランサムウェアとは、悪意あるプログラムの一種で、情報システムのファイルを暗号化するソフトウェアです。なお、ランサム(Ransom)は「身代金」という意味です。 金銭獲得を目的とした攻撃者がランサムウェアでファイルを暗号化し、身代金を支払うよう脅迫します。ランサムウェアにファイルを暗号化され、大きな被害を受けた事例が多く発生しています。 これは日本だけでなく、世界中の国で起きています。

ランサムウェアの怖さ

ランサムウェアの恐ろしいところは、攻撃が成功すると多くの組織で業務が停止する可能性があることです。情報システムが動作しないと、非常に大きな影響を受ける組織が多いのではないでしょうか?

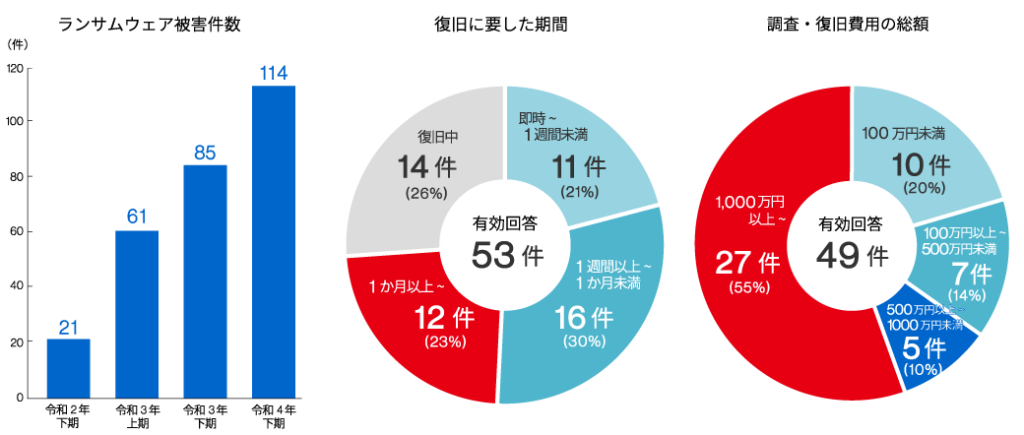

警察庁が9月15日に公開した「令和4年度上半期におけるサイバー空間をめぐる脅威の情勢等について」に国内の被害事例や被害を受けた組織のアンケート結果が記されています。これによると、被害を受けた組織の約23%が復旧にまでに1カ月以上を要しており、55%が1000万円以上の費用を要したとアンケートに回答しています。

参照:令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(警察庁)

また、詳細が公開された事例として、2021年10月にランサムウェアの被害を受けた徳島県のつるぎ町立半田病院があります。ランサムウェアにファイルを暗号化されたことにより、復旧までの約二ヶ月間、電子カルテが利用できない状態になりました。半田病院は有識者会議を設置し、原因分析や被害状況の実態把握、再発防止策など病院運営に関する重要事項について審議した結果を調査報告書にとりまとめ公開しています。ランサムウェアの怖さを知ることができる貴重な情報ですので、ご一読されることを推奨します。

参照:徳島県つるぎ町立半田病院 コンピュータウイルス感染事案有識者会議調査報告書について

新たな被害を防止するために、このような取り組みは非常に有益です。具体的な被害事例を知ることができ、自分たちの対策の見直しに活用できるためです。情報を公開することで批判される懸念がありますが、日本年金機構の情報漏えい事件の調査報告書が公開されて以降、肯定的に受け取る文化が醸成されつつあると感じます。

ランサムウェアの対策

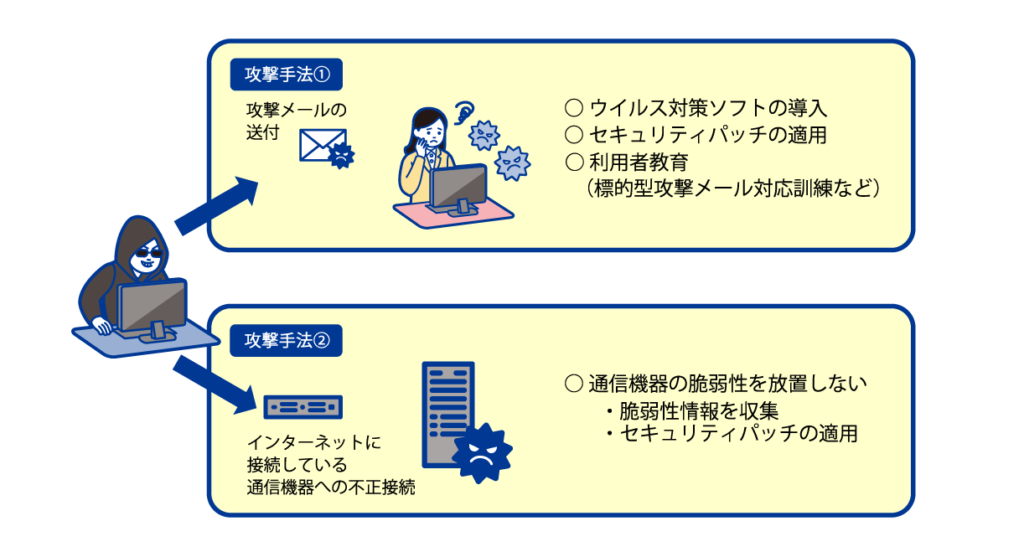

ランサムウェアを用いた攻撃手法は主に次の2つです。

【攻撃手法①】電子メールの添付ファイルを開かせる、または本文中のURLリンクをクリックさせる。その結果、ランサムウェアが実行される。

【攻撃手法②】内部ネットワークとインターネットの間に設置したVPN接続装置などの通信機器に不正接続する。その通信機器経由で内部に侵入し、サーバ等でランサムウェアを実行する。

攻撃手法①の対策は、いわゆるウイルス対策を行うことです。基本的な対策は次の3つです。

・ウイルス対策ソフトの導入

・セキュリティパッチの適用

・利用者教育(標的型攻撃メール対応訓練など)

攻撃手法②の対策は、通信機器等の脆弱性を放置しないことです。具体的には、脆弱性情報を収集し、利用している機器/設定に影響ある脆弱性があった場合は、セキュリティパッチを適用(バージョンアップ)することです。

どれも基本的なセキュリティ対策ですが、徹底して実施しなければなりません。

最悪の事態を想定する

セキュリティ対策を実施していた一定規模の組織でも被害を受けています。基本的なセキュリティ対策の意味がないということではなく、攻撃者がより高度な新しい攻撃をしてきているということです。これは自然災害に例えて考えるとわかりやすいと思います。これまでに経験したことがない量の雨が降った結果、堤防が決壊し、水害が発生する事例が起きています。堤防で一定の水位まで防御できる対策を取っていても、その想定を超える水量には耐えられません。堤防を高くすれば防ぐことができますが、堤防を高くするためには、お金が必要になります。セキュリティ対策も同様です。お金をかければより高度な対策が可能ですが、かけられるお金には限りがあります。まず、前述の基本的なセキュリティ対策をぜひ実施していただきたいです。

ただし、攻撃者は新たな手法で攻撃してきますし、情報システムの環境が変化しているため、完全に防ぐことができる対策、つまり100%防御できる対策はありません。「必ず」儲かりますと言う話は信じてはならないのと同じく、「必ず」防ぐことができるセキュリティ対策がありますという話があったら、その提案はお断りすることを推奨します。また、セキュリティ対策を十分に実施しているつもりでも、不十分な個所(ほころび)に気が付かないことがあります。

したがいまして、基本的なセキュリティ対策を実施して、攻撃が成功する可能性を減らした上で、もしも被害を受けた時に備えた対策をすることを強く提案します。ランサムウェアの被害を受けた際の対策は「バックアップ」です。バックアップをしっかり取得できていれば、攻撃者に身代金を払うことなく、復旧することができます。しかし、前述の「令和4年度上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害を受けた組織の86%がバックアップを取得していましたが、復元できたのはそのうち22%でした。

ランサムウェア対策としてのバックアップの考慮点

ランサムウェア攻撃のバックアップ対策が難しい点は、ランサムウェアが実行された機器からアクセスできる場所(物理的に接続しているUSB外付けハードディスクや、ネットワーク上のファイルサーバ等)にあるファイルも暗号化される可能性があることです。これを防ぐ対策は様々な手法や考え方がありますが、簡単かつ確実な対策は、LTOなどの磁気テープにバックアップを取得することです。

また、取得したバックアップデータで復旧できることを定期的に検証することを推奨します。バックアップからデータを戻そうとしたらバックアップが取得されていないことに気が付いた、データを戻す手順がわからなかった例があります。

最後に

ランサムウェアをテーマに、基本的なセキュリティ対策から最悪の事態を想定した対策を解説しました。これはランサムウェア以外の脅威に対するセキュリティ対策でも共通の考え方です。サイバー攻撃が成功する確率を下げる対策をとりつつ、最悪の事態を想定した対策を講じることを少しずつ進めていただければ幸いです。

本コラムでは「ランサムウェア」を解説しましたが、その他にも最悪の事態を引き起こす脅威はたくさんあります。

最悪の事態を想定した組織全体の対策として「事業継続計画(BCP: Business Continuity Plan)」の策定も推奨いたします。

筆者紹介

戸羽 秀人(Toba Hideto)

1997年、東北情報ネットワークサービス株式会社(現:株式会社トインクス)入社。東北電力様や東北電力グループ企業様向けのネットワークインフラ構築/維持管理業務に従事。その後、データセンター立ち上げや地方自治体の共通インフラの維持管理業務に従事。また、政府機関から中小企業まで多様なお客様へのセキュリティ関連サービス提供業務に従事。セキュリティポリシー/基準策定からセキュリティ対策機器の構築/運用、SOC/CSIRTまで幅広い領域のセキュリティに関する業務経験を有する。

保有資格はIPA 情報処理安全確保支援士・ネットワークスペシャリスト